La sécurité informatique ne se limite pas uniquement aux systèmes d’exploitation les plus répandus. Les plateformes moins courantes, souvent perçues comme moins exposées, peuvent devenir la cible privilégiée de menaces sophistiquées. Comprendre comment identifier et contrer les virus spécialement conçus pour ces environnements moins communs est essentiel pour renforcer la résilience de tout parc informatique. Découvrez ci-dessous des conseils pratiques et des analyses approfondies pour protéger ces systèmes parfois négligés.

Comprendre les menaces émergentes

Les virus informatiques qui s’attaquent aux systèmes d’exploitation rares évoluent rapidement, car leur développement est souvent motivé par la recherche de faiblesses peu explorées par la communauté de la sécurité numérique. Ce type de menace émergente vise des plateformes peu utilisées, ce qui attire les cybercriminels désireux de tirer profit de la méconnaissance générale et du manque de correctifs publiquement disponibles. La rareté de ces systèmes d’exploitation peut laisser croire à tort à une sécurité accrue, alors qu’au contraire, leur surveillance réduite ouvre la voie à la cyberattaque ciblée. Les utilisateurs et administrateurs de ces solutions doivent maintenir une veille constante afin d’anticiper les nouvelles méthodes d’intrusion et de renforcer la résilience de leur environnement. Dans ce contexte, le terme technique vecteur d’attaque désigne l’ensemble des méthodes et chemins exploités par un virus informatique pour pénétrer un système d’exploitation rare, un concept qu’il serait utile de détailler pour une meilleure compréhension des risques encourus.

Détecter les signes d’infection

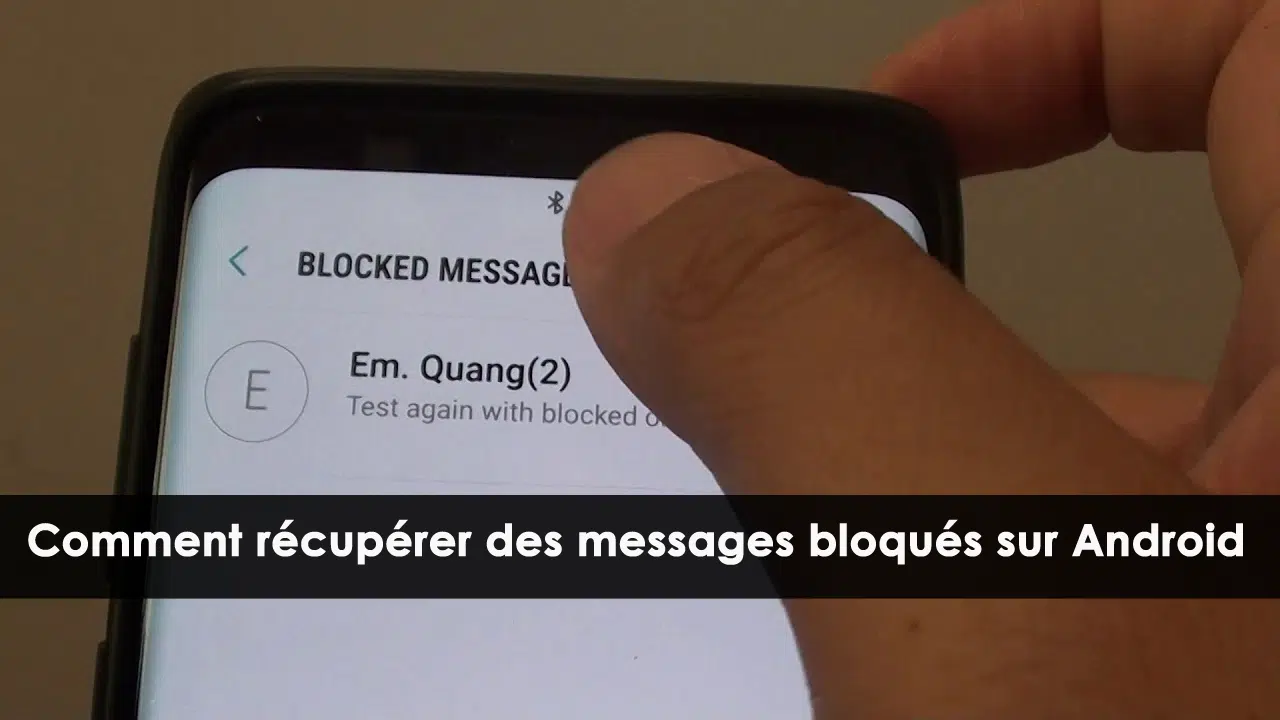

L’identification rapide d’une infection système sur un système d’exploitation moins répandu repose sur la maîtrise de plusieurs techniques de détection virus. Les symptômes spécifiques à surveiller incluent des ralentissements inhabituels, la modification de fichiers critiques, ou encore l’apparition de processus inconnus dans le gestionnaire des tâches. Par ailleurs, l’analyse comportementale se révèle précieuse : elle consiste à comparer l’activité du système à une signature comportementale, c’est-à-dire un ensemble de comportements typiques observés lors d’une attaque. Utiliser des outils spécialisés, tels que les analyseurs de flux réseau ou les scanners de processus, permet d’identifier rapidement les anomalies et d’évaluer la nature de l’infection.

La surveillance proactive s’impose comme un pilier pour contrer les menaces sur ces plateformes. Mettre en place des solutions de monitoring en temps réel, capables de détecter les altérations ou comportements suspects, réduit considérablement la fenêtre d’exposition. L’automatisation de la détection virus, couplée à des alertes adaptées, facilite une réponse incident rapide et efficace. Les outils d’analyse comportementale offrent aussi la possibilité de créer des profils de fonctionnement normaux du système, rendant plus facile la distinction entre une utilisation légitime et une activité malveillante.

Adopter une démarche de réponse incident structurée, incluant la collecte de journaux et l’analyse forensique, garantit la remontée rapide d’informations utiles pour isoler la menace et limiter sa propagation. L’expert en analyse des menaces conseille la mise à jour régulière des bases de données de signatures comportementales, car les attaques ciblant les systèmes d’exploitation moins courants évoluent constamment. Une combinaison judicieuse d’outils et de bonnes pratiques de surveillance proactive reste le moyen le plus fiable pour détecter et maîtriser toute infection système avant qu’elle n’engendre des dommages significatifs.

Mettre en place des défenses adaptées

Pour renforcer la protection système sur les systèmes d’exploitation moins répandus, il est impératif d’adopter des mesures de sécurité avancée spécifiques. L’application systématique des correctifs sécurité demeure la première étape pour pallier toute vulnérabilité récemment découverte. Outre cette approche, une configuration personnalisée est recommandée : désactiver les services non utilisés, limiter les ports ouverts et ajuster les permissions des utilisateurs permet de réduire la surface d’attaque exposée. L’expert en architecture de sécurité insiste sur la notion de durcissement du système, qui consiste à minimaliser les fonctionnalités superflues et à renforcer chaque composant logiciel ou matériel pour dissuader l’exploitation potentielle.

La mise en place de stratégies d’isolation représente une méthode efficace pour contenir d’éventuelles intrusions. L’utilisation de machines virtuelles ou de conteneurs permet d’isoler les processus critiques, empêchant ainsi une propagation latérale rapide d’un virus. En complément, la segmentation réseau joue un rôle déterminant en cloisonnant les différents segments de l’infrastructure. Cela limite les mouvements des attaquants dans le cas d’une compromission et améliore la réactivité lors d’incidents.

Les systèmes moins courants bénéficient aussi d’outils dédiés à la surveillance et à la détection précoce, mais seule une approche globale combinant correctifs sécurité, configuration personnalisée, segmentation réseau et durcissement du système garantit une sécurité avancée et une résilience accrue face aux menaces ciblées. L’expert en architecture de sécurité recommande d’intégrer régulièrement des audits et des tests de pénétration afin de valider et ajuster en continu les mesures déployées.

Former les utilisateurs ciblés

La sensibilisation utilisateur représente un pilier de la sécurité informatique, en particulier pour ceux utilisant des systèmes d’exploitation moins répandus. Ces systèmes, bien que parfois perçus comme plus sûrs, restent exposés à la vulnérabilité humaine. Les principaux vecteurs de compromission incluent le phishing ciblé, où des courriels ou messages frauduleux sont spécifiquement conçus pour tromper les utilisateurs et obtenir un accès non autorisé. Une formation cybersécurité adaptée doit aborder en détail ce type d’attaque, souvent redoutable car elle exploite la crédulité ou l’inattention, et expliquer comment reconnaître les signes d’un message suspect. Consulter l’article publié sur hackersdelight.org permet d’illustrer que même les environnements supposés invulnérables, comme certains systèmes macOS, restent vulnérables aux attaques basées sur l’erreur humaine.

L’adoption de bonnes pratiques telles que la vérification systématique de l’identité de l’expéditeur, l’utilisation de mots de passe robustes et la prudence avant d’ouvrir un lien ou une pièce jointe, contribue à renforcer la sécurité informatique du poste de travail. Une sensibilisation régulière et une formation continue s’avèrent nécessaires pour maintenir un niveau élevé de vigilance, car les techniques d’attaque évoluent en permanence. Les experts en formation technologique insistent pour que chaque utilisateur, quel que soit son système d’exploitation, comprenne que la cybersécurité repose avant tout sur l’humain et que la vulnérabilité humaine reste le maillon le plus exposé, d’où l’intérêt d’investir dans la sensibilisation et la formation.

Surveiller et réagir efficacement

La surveillance continue d’un système d’exploitation moins courant constitue un rempart indispensable contre les menaces émergentes, car ces plateformes, souvent négligées par les éditeurs de solutions de sécurité traditionnelles, deviennent la cible de cyberattaques sophistiquées. L’élaboration d’un plan réponse incident spécifique à l’architecture et aux usages du système s’avère déterminante pour garantir une réaction adaptée et rapide face à un incident informatique. Une fois une anomalie détectée, il convient d’activer un protocole sécurité clair, articulé autour de plusieurs étapes incontournables : identification et isolation de la menace, analyse approfondie de l’incident, communication interne et externe maîtrisée, puis restauration et renforcement de la sécurité du système.

La gestion crise doit s’appuyer sur une préparation minutieuse où chaque acteur connaît ses responsabilités, permettant d’éviter l’improvisation face à une attaque. Il est alors recommandé de mettre en place, dès la phase de surveillance continue, une gestion des logs rigoureuse, outil central dans l’investigation et la compréhension du déroulement d’un incident. L’expert en gestion de crise informatique explique que la gestion des logs consiste à collecter, stocker et analyser l’ensemble des journaux d’activité du système afin de détecter des comportements suspects ou anormaux, d’établir une traçabilité fiable et de fournir des éléments de preuve exploitables en cas d’incident informatique. Un protocole sécurité bien défini et un plan réponse incident éprouvé permettent ainsi de transformer chaque crise en opportunité d’amélioration continue pour le système visé.