Windows Defender activé : vérifier l’activation sur mon PC

Un ordinateur sous Windows peut fonctionner sans protection active, même si une…

Protection antivirus Samsung : tout ce que vous devez savoir !

Les smartphones Samsung, populaires et largement utilisés, sont souvent des cibles privilégiées…

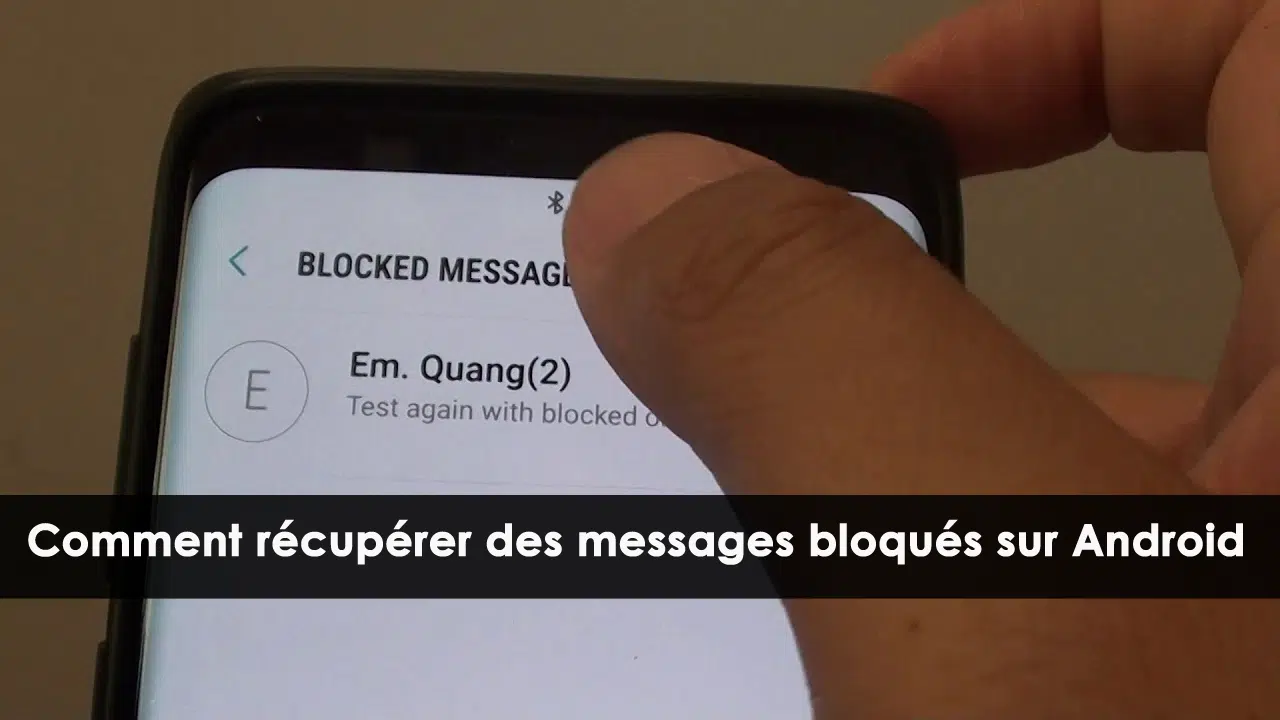

Comment ne plus recevoir de SMS d’une personne ?

Vous pourriez être irrité si quelqu'un continue d'envoyer des SMS. Cependant, vous…

Activer windows defender gratuitement : étapes simples et rapides pour votre sécurité

La sécurité numérique est devenue une priorité pour tous, que ce soit…

Protection du cloud : conseils essentiels pour une sécurité maximale en ligne

Un tiers des violations de données impliquant le cloud résulte d'erreurs de…

Activer la 2F sur téléphone : meilleures pratiques et conseils sécurisés

4,3 milliards d'identifiants compromis en douze mois : voilà le rythme effréné…

Bloquer un contact : comprendre les conséquences et les alternatives possibles

Dans l'ère numérique actuelle, la communication instantanée est devenue une norme, créant…

Protégez votre correspondance avec l’IA 85 Webmail

Le courrier électronique demeure un outil indispensable pour les communications personnelles et…

Récupérer compte Outlook sans mot de passe : solutions faciles et rapides!

Le système Microsoft refuse automatiquement l’accès après plusieurs tentatives infructueuses, même lorsque…

Antivirus ou VPN : lequel choisir pour sécuriser mon ordinateur ?

Voici le genre de paradoxe qui claque comme un avertissement : un…

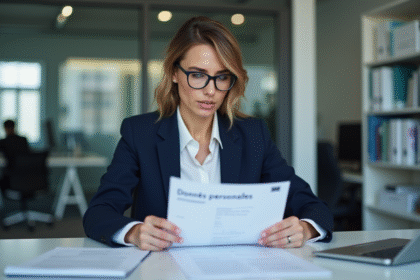

RGPD : principales obligations à respecter pour la conformité des données

Oubliez le cliché de la donnée banale et inoffensive. Un fichier mal…

Cybersécurité et infos : restez un pas devant les cybercriminels !

Avec l’explosion de la technologie dans le quotidien, les risques liés à…

Ransomware : d’où partent la plupart des attaques aujourd’hui ?

Les chiffres donnent le ton : les cyberattaques par ransomware s'intensifient, frappant…

Phishing : définition et utilité d’un point de preuve dans la protection en ligne

Le taux d'incidents de phishing a augmenté de 65 % en Europe…

Sécurité en ligne : mesures efficaces contre le phishing

En 2023, 84 % des entreprises françaises ont signalé au moins une…

Sécurité des mots de passe : fiabilité du gestionnaire Google Password : nos recommandations

Chaque année, plus de 80 % des violations de données impliquent des…

Importance du mode sécurité pour protéger votre site Web : conseils et bonnes pratiques

Un simple oubli de mise à jour peut suffire à ouvrir la…

Mots de passe non enregistrés : solutions simples pour régler ce souci

Un chiffre brut : 15 millions d'utilisateurs, du jour au lendemain, privés…

Stockage de données : Comment éviter le cloud ? Les meilleures alternatives

38 %. C'est la part des entreprises françaises qui déclarent savoir réellement…

Différence entre cybersécurité et cyberopérations : comprendre les nuances

Dire que la frontière entre cybersécurité et cyberopérations est nette serait trompeur.…

Bloquer les emails de phishing : avantages, risques et bonnes pratiques

Un email frauduleux sur cent échappe encore aux défenses les plus affûtées.…

Agent de cybersécurité : quel est son nom et rôle ?

Un intitulé peut faire toute la différence : entre « analyste SOC…

Loi protection données 2018 : quels principaux points à connaître ?

Un chiffre coupe court à l'indifférence : 20 millions d'euros d'amende. Depuis…

Sécurité en ligne : quel outil pour garantir des échanges sécurisés ?

Un message intercepté en transit peut dévoiler des données confidentielles, même sans…

Audit informatique : les étapes à suivre pour une réalisation efficace

Un contrôle du système d'information peut révéler l'existence de failles majeures malgré…

Protéger tous vos fichiers avec une sauvegarde complète de votre ordinateur

Un ordinateur n'oublie rien… jusqu'à ce qu'il oublie tout. Les pertes de…

Votre adresse mail reste-t-elle bien protégée en 2024 ?

En 2024, l'assurance de sécurité offerte par les fournisseurs de messagerie n'a…

Mots de passe non enregistrés : Que faire si mes identifiants ne sont pas retenus ?

Un identifiant saisi, une case à cocher qui ne vient jamais :…

Calculer l’indice de vulnérabilité : méthode et outils efficaces

Un aquifère classé comme faiblement vulnérable peut, en réalité, présenter des risques…

Sécurité système : types et importance à connaître pour protéger efficacement vos données

Un mot de passe complexe ne suffit pas à empêcher une intrusion…

Logiciels malveillants : comment détecter et éliminer sur un PC portable

Un processus en arrière-plan consomme soudainement une quantité anormale de ressources, sans…

Numéro de téléphone portable : sécurité et confidentialité à l’épreuve !

Un numéro de téléphone portable figure rarement dans les bases de données…

Comment identifier et contrer les virus ciblant spécifiquement les systèmes d’exploitation moins courants ?

La sécurité informatique ne se limite pas uniquement aux systèmes d'exploitation les…

Paiement en ligne : risques à connaître et solutions fiables

Une transaction sur cinq effectuée en ligne fait l’objet d’une tentative de…

Accéder base donnée site : techniques faciles et rapides

MongoDB a dépassé MySQL dans certains classements de popularité, malgré une syntaxe…

Authentification à deux facteurs 2FA : rôle et importance dans la sécurité en ligne

Un mot de passe, même complexe, ne suffit plus à stopper une…

Trojan SMS-PA : comprendre ce malware et comment se protéger

Dans le vaste univers des menaces numériques, le malware Trojan SMS-PA se…

Divulguez-vous trop d’informations en ligne ? Découvrez comment rester en sécurité

Chaque jour, des millions d'internautes partagent des fragments de leur vie en…

Comparatif: OpenVPN vs PPTP pour choisir le meilleur protocole VPN

Certaines institutions interdisent l’usage de PPTP sur leurs réseaux internes depuis plus…

Audit de Cybersécurité : Conseils pour Réussir Votre Analyse en Profondeur

L’absence de vérification régulière expose 63 % des entreprises à des failles…

Fiabilité du gestionnaire de mot de passe Google : analyse et recommandations

Le gestionnaire de mots de passe Google stocke les identifiants dans le…

Antivirus et phishing : comment se protéger efficacement ?

Un courriel peut sembler provenir d’une source légitime tout en étant conçu…

Retrouver ses mots de passe sur ordinateur : astuces efficaces pour les retrouver facilement

Les mots de passe sont devenus notre sésame pour accéder à une…

Prévenir le phishing : astuces efficaces pour se protéger en ligne

Un simple message, une signature rassurante, et tout bascule. Un « Service…

Devenir consultant en cybersécurité : conseils et étapes clés pour réussir

D’un simple mouvement de souris, le vernis numérique peut se fissurer. Voilà…

Je veux savoir à qui appartient ce numéro reçu par SMS

Recevoir un message d'un numéro inconnu peut susciter à la fois curiosité…

Sécurité réseau domestique : Comment vérifier si votre installation est protégée ?

Un grille-pain qui prend la main sur vos tartines depuis l’autre bout…

À quoi sert un audit informatique ?

L'audit informatique est un outil essentiel pour toute entreprise souhaitant optimiser la…

Cybersécurité : le rôle et l’importance dans la protection des données en ligne

Un clic, parfois à la volée, suffit à faire tomber les murs.…

Sécurité IPsec : Les Risques à Connaître et Solutions à Adopter

Un tunnel virtuel peut sembler impénétrable, jusqu’au moment où la réalité s’en…