Le taux d’incidents de phishing a augmenté de 65 % en Europe au cours des douze derniers mois, selon l’ENISA. Malgré des campagnes de sensibilisation régulières, les escroqueries deviennent plus sophistiquées, exploitant les failles humaines et techniques. Les méthodes de vérification classiques ne suffisent plus à garantir l’authenticité des communications en ligne.Certains dispositifs, à l’efficacité éprouvée, s’appuient sur le principe du point de preuve pour contrer ces attaques. Ce mécanisme, encore sous-utilisé, vise à établir formellement l’identité d’un expéditeur ou la légitimité d’une opération numérique.

Phishing : comprendre la menace et ses conséquences sur la sécurité en ligne

Le phishing, hameçonnage dans sa version francophone, s’affirme aujourd’hui comme l’une des armes favorites des cybercrooks. Leur terrain de jeu : nos boîtes mail, nos réseaux sociaux, nos outils de travail. Leur technique ? Déguiser les attaques derrière des messages qui, visuellement, n’ont plus rien à envier à ceux d’un opérateur télécom ou d’une banque. Objectif affiché : récolter des informations personnelles, pénétrer un système d’information ou subtiliser des logins bancaires. Rien de très théorique. Cela se traduit par des victimes réelles, parfois désemparées après un simple clic malheureux.

Ce phénomène prend des formes multiples : campagnes massives visant le grand public, attaques “chirurgicales” contre dirigeants et services comptables (spear phishing), ou scénarios sophistiqués pour prendre le contrôle de comptes professionnels. Les réseaux sociaux et les messageries internes, longtemps en marge, sont désormais au cœur de la mêlée. Les entreprises voient ainsi leur surface d’attaque s’étendre dangereusement.

Derrière chaque tentative, la liste des impacts donne le vertige. Une attaque réussie met à nu des comptes, déclenche des fuites de données sensibles et peut paralyser tout un système d’information. L’ANSSI rapporte que près d’une structure sur deux en France a déjà eu affaire à ce genre d’attaque.

Pour saisir la réalité concrète du risque, voici ce que le phishing peut déclencher :

- Vol massif de données personnelles

- Usurpation d’identité numérique

- Compromission des comptes utilisateurs et de credentiels

- Atteinte à la réputation et perte de confiance envers le service

Les escrocs perfectionnent sans cesse leurs scénarios. Modèles de mails réalistes, manipulation subtile de la psychologie humaine, techniques d’ingénierie sociale : toutes les méthodes sont bonnes pour piéger. L’attention ne doit jamais faiblir, pour aucun profil, ni aucune organisation.

Quels sont les signes qui doivent alerter face à une tentative de phishing ?

Repérer un mail phishing demande un œil averti. Les fraudeurs peaufinent chaque facette : de l’adresse d’expéditeur à la typographie, tout est pensé pour paraître crédible. Pourtant, certains signaux trahissent souvent le stratagème : l’adresse d’envoi comporte une faute minime, le logo paraît flou, la formule d’appel manque de personnalisation. Dès que l’un de ces détails cloche, l’instinct de méfiance doit s’activer.

Certains pièges sont récurrents. Un lien dissimulé sous un contenu rassurant, une pièce jointe inattendue, la promesse d’une récompense soudaine… Autant d’astuces utilisées pour happer la victime. Il faut aussi se méfier des messages qui imposent une action rapide, sous prétexte d’urgence ou de blocage imminent. Ce sont des recettes éprouvées pour pousser à la faute.

Autre indice : la rédaction du texte. Logos bancals, fautes de syntaxe, tournures maladroites trahissent une fabrication rapide, souvent à la chaîne. Désormais, le phénomène ne s’arrête plus à l’e-mail. Les comptes sur les réseaux sociaux, outils internes et plateformes collaboratives sont aussi dans le viseur, notamment lors de scénarios visant directement une organisation.

Pour renforcer sa vigilance, il est utile de s’exercer sur les gestes suivants :

- Anaylser les URLs avant de cliquer sur un lien ou d’ouvrir une pièce jointe

- Se méfier de toute demande inattendue, surtout si elle vise des identifiants ou des accès sensibles

- Observer la qualité de la langue, l’aspect des logos et la structure générale du message

Face à cette menace mouvante, savoir détecter les signaux faibles relève presque d’une discipline : celle de la protection numérique quotidienne, pour soi-même comme pour ses collègues ou proches.

Le point de preuve : un atout clé contre le phishing

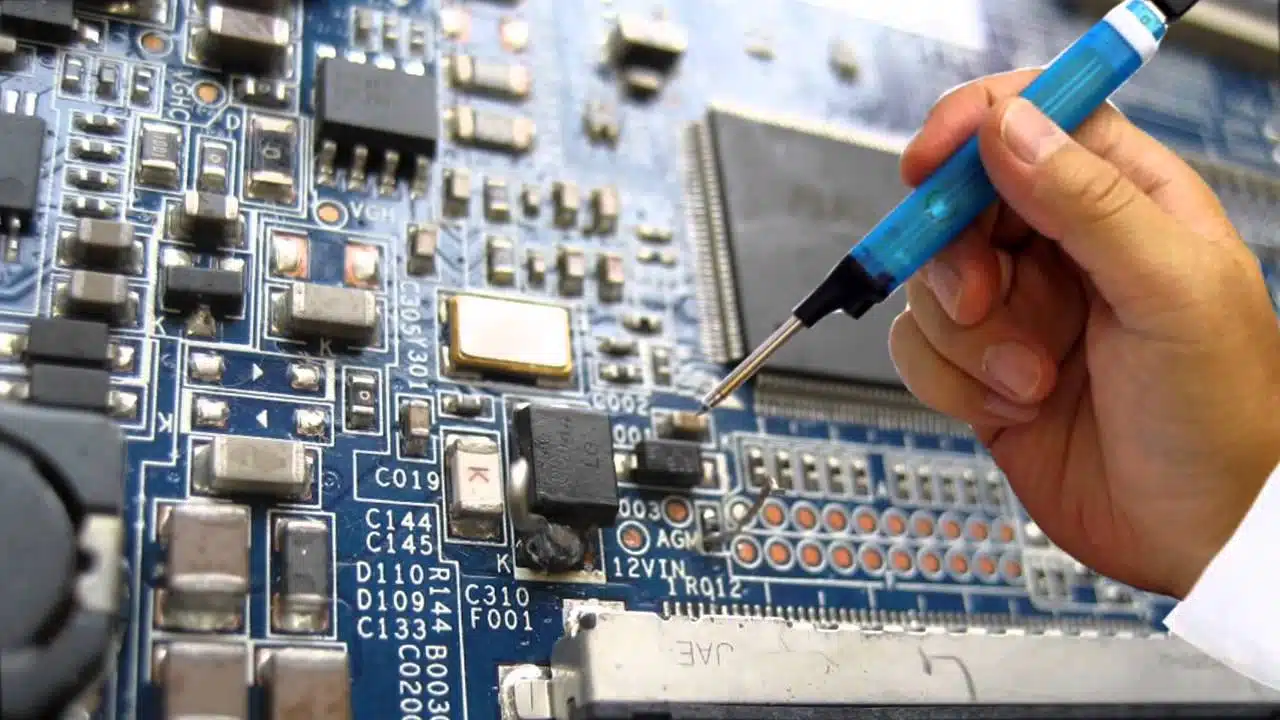

Devant la multiplication des mails de phishing, les entreprises s’orientent vers des outils plus robustes. Le point de preuve s’illustre comme une réponse pragmatique : il garantit l’authenticité de chaque échange, rend les liens dangereux invisibles, neutralise les tentatives de télécharger un malware.

Souvent, ce dispositif se combine avec une double vérification (authentification à deux facteurs, souvent abrégée MFA) ou des solutions de filtrage comme DMARC. L’objectif : détecter automatiquement les courriels douteux, bloquer en amont les fichiers suspects et créer une couche de protection renforcée face aux assauts sophistiqués.

Concrètement, comment fonctionne le point de preuve ?

Pour mieux comprendre son action, il est utile d’en détailler les principaux usages :

- Analyse automatisée de la légitimité des messages entrants et de leurs pièces jointes

- Blocage immédiat des accès à des liens frauduleux ou à toute tentative de télécharger un fichier dangereux

- Archivage sécurisé des preuves pour simplifier l’audit ou l’investigation post-incident

L’intégration d’un point de preuve dans le quotidien des équipes ne crée aucune friction : l’outil s’adapte en arrière-plan, décèle les comportements suspects et signale l’anomalie même lors d’une ouverture en nouvelle fenêtre. Bilan : la sécurité en ligne s’en trouve fortifiée, et les exigences de conformité sont respectées.

Comment sensibiliser efficacement et réduire les risques au fil du temps ?

Face à la sophistication du phishing, la sensibilisation devient concrète, presque tangible. Les entreprises multiplient les sessions d’information, recourent à des formats courts et marquants : ateliers pratiques, démonstrations avec de faux messages ou de fausses pages de connexion. Une simulation autour d’une demande de carte bancaire frauduleuse ou d’un message soi-disant envoyé par la direction retient davantage l’attention que n’importe quelle théorie.

Les simulations de phishing se généralisent aussi. L’idée n’est pas de sanctionner, mais d’entraîner les réflexes. Un collaborateur qui cède à la tentation de cliquer sur un faux lien trouve là une occasion d’apprendre, sans stigmatisation ni blâme. Chacun progresse à son rythme, dans une logique de montée en compétences commune.

Répéter les messages ne suffit pas. Ce sont les habitudes de partage de doutes, les alertes spontanées, et l’accompagnement par des spécialistes de la sécurité qui finissent par installer une vraie culture de confiance. La pédagogie, la répétition, l’échange direct : c’est ce cercle vertueux qui pousse la menace du phishing à reculer jour après jour.

L’ingéniosité des fraudeurs complique la tâche, mais c’est l’agilité humaine, renforcée par la pratique et le collectif, qui dessine la frontière la plus solide face au phishing.